דוח: עלייה של 165% בפרסומי השנאה ברשת כלפי הקהילה הגאה

האגודה למען הלהט"ב ניטרה את השיח ברשתות החברתיות בחודש יוני בהשוואה לחודשים קודמים, ומצאה כי מספר הפרסומים הפוגעניים עלה מ-1,043 במאי ל-2,775. "לא נעבור בשתיקה על אירועי שנאה"

דוח השנאה של האגודה למען הלהט"ב שפורסם היום (שני) מצא כי בחודש יוני, שבו נחגג חודש הגאווה, חלה עלייה של 165% בפרסומים פוגעניים כלפי קהילת הלהט"ב, בהשוואה לחודש מאי. בעוד שבחודש מאי היו 1,043 פרסומים פוגעניים כלפי הקהילה הגאה, בחודש יוני היו 2,775 פרסומים. כמו כן, נצפתה עלייה של כמעט 100% בפרסומים בעלי אופי שלילי לעומת אותה התקופה בשנה שעברה, ונמצא כי כשליש מהשיח על הקהילה ברשת במהלך חודש הגאווה היה פוגעני.

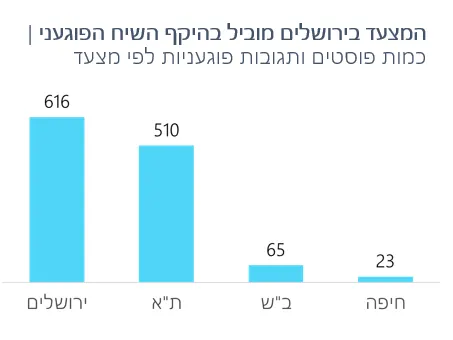

שיאו של השיח הפוגעני היה בימי מצעדי הגאווה. המצעד שבירושלים גרר את הכמות הגבוהה ביותר של השיח הפוגעני כלפי הקהילה במהלך החודש. בנוסף, הדו"ח בחן את כמות הפוסטים והתגובות פוגעניות לפי מצעדי הגאווה בערים הגדולות. נמצא כי המצעד בירושלים מוביל בהיקף השיח הפוגעני עם 616 פרסומים ולאחריו המצעד בת"א עם 510 פרסומים פוגעניים. יום המצעד בירושלים גרר את הכמות הגבוהה ביותר של שיח פוגעני כלפי הקהילה במהלך החודש.

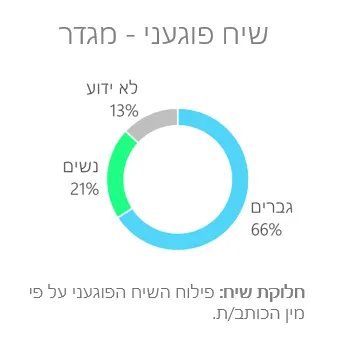

הדוח, שנעשה בשיתוף עם חברת VIGO, מצא כי 66% מהשיח הפוגעני נכתב על ידי גברים. במחצית מהפעמים כונו חברי הקהילה "חוטאים", "חולי נפש" או "סוטים". עוד מצא הדוח כי 17% מהשיח הפוגעני הכיל קללות וכינויים כלפי הקהילה, ויותר מחצי מהם הופנו כלפי הומואים. עוד נמצא כי 3% מהדברים שנכתבו הכילו קריאה לאלימות, כש-60% מהקריאות הללו נכתבו כלפי הומואים, ו-25% כלפי טראנסג'נדרים וטראנסג'נדריות.

לכתבות נוספות בחדשות 13:

"כולנו שווים: אלפים משתתפים במצעד הגאווה בחיפה

המציאות מדברת: הדור הצעיר בציונות הדתית לא נרתע מלהט"ב • טור

במטרה להיאבק בהומופוביה: עשרות גברים רצו במדריד ; בנעלי עקב

בדו"ח נבחנו גם הזירות הבולטות של פרסומים להט"בופובים, כאשר טוויטר היא זירת השיח המובילה בהיקף השיח הפוגעני כלפי הקהילה (34%), גם בשל משתמשי רשת ספציפיים שכתבו בתדירות גבוהה נגד קהילת הלהט"ב בתקופת המחקר. פייסבוק אחריה עם 31% מתוך היקף השיח הפוגעני, לאחר מכן טוקבקים - 14%, פורומים - 12%, אינסטגרם - 6% ויוטיוב 3%.

רק השבוע הושחת שילוט לקראת מצעד הגאווה בבית שמש, שייערך השבוע ביום חמישי בעיר. זה יהיה מצעד הגאווה הראשון בעיר. בתחילה רצו לערוך אותו ברחבת העירייה, אך לא קיבלו אישור, והמצעד הועבר לפארק גפן.

אוהד חיזקי, מנכ"ל האגודה למען הלהט"ב, אמר כי: "לא נעבור בשתיקה על אירועי השנאה והאלימות ונמשיך לסייע לכל מי שנפגע על רקע נטייתו המינית וזהותו המגדרית, דרך מרכז הדיווח של האגודה וכלל הכלים שעומדים ברשותנו".